Настройка входа через mTLS в Trusted.ID#

📋 Эта инструкция входит в серию статей по настройке способов входа. Подробнее читайте в инструкции Способы входа и настройка виджета

В этом руководстве вы узнаете, как подключить аутентификацию mTLS к системе Trusted.ID.

Настройка входа через mTLS состоит из нескольких ключевых этапов:

-

Настройка mTLS-аутентификации для администраторов Trusted.ID

-

Привязка клиентского сертификата для пользователей Trusted.ID

Общая информация#

mTLS (Mutual TLS) — способ аутентификации, основанный на взаимной проверке сертификатов клиента и сервера.

Этот способ обеспечивает высокий уровень доверия и безопасности, так как вход в систему возможен только при наличии у пользователя действительного сертификата, подписанного доверенным центром сертификации (CA).

mTLS особенно полезен для корпоративных или чувствительных систем, где требуется минимизировать риск несанкционированного доступа.

Процесс работы mTLS#

- Инициация соединения: Клиент отправляет запрос к серверу Trusted.ID.

- Запрос сертификата клиента: Сервер требует предоставления клиентского сертификата.

- Отправка клиентского сертификата: Клиент предоставляет свой сертификат, подписанный доверенным CA.

-

Проверка сертификата на сервере:

-

Сервер сверяет сертификат с основным CA.

-

Проверяет срок действия, подпись и соответствие требованиям безопасности.

-

Аутентификация пользователя:

-

Если сертификат валиден, сервер сопоставляет его с учетной записью пользователя и разрешает доступ.

-

Если сертификат невалиден или отсутствует — доступ отклоняется.

-

Установление защищенного канала: После успешной проверки сертификата устанавливается шифрованное соединение, и пользователь получает доступ.

Настройка mTLS-аутентификации для администраторов Trusted.ID#

Для работы mTLS необходимо:

- настроить веб-сервер Nginx, чтобы он принимал только запросы, подписанные доверенным сертификатом;

- создать и активировать провайдер mTLS в интерфейсе Trusted.ID;

- установить клиентские сертификаты на устройства пользователей.

Шаг 1. Настройка Nginx для mTLS#

Перед добавлением провайдера в Trusted.ID необходимо подготовить конфигурацию Nginx:

- Откройте файл конфигурации

nginx.local.conf. -

Добавьте новый

serverблок:Пример конфигурации:

server { server_name local.trusted.com; listen 3443 ssl; # Сертификаты сервера ssl_certificate certs/local.trusted.com.pem; ssl_certificate_key certs/local.trusted.com-key.pem; # Сертификат корневого CA для проверки клиентских сертификатов ssl_client_certificate certs/ca-bundle.crt; ssl_verify_client on; ssl_verify_depth 3; # Настройки сессии и протоколов ssl_session_timeout 10m; ssl_session_cache shared:SSL:10m; ssl_protocols TLSv1.2 TLSv1.3; # Ограничение доступа на основной путь, mTLS разрешен только для /api/mtls location / { return 404 "mTLS endpoints only. Use port 443 for regular access."; } # Настройка проксирования запросов на backend location /api/mtls { proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; # Передача информации о клиентском сертификате proxy_set_header X-SSL-Client-Verify $ssl_client_verify; proxy_set_header X-SSL-Client-DN $ssl_client_s_dn; proxy_set_header X-SSL-Client-Serial $ssl_client_serial; proxy_set_header X-SSL-Client-Fingerprint $ssl_client_fingerprint; proxy_set_header X-SSL-Client-Issuer $ssl_client_i_dn; # Проксирование на backend proxy_pass http://backend; proxy_redirect off; } } -

Перезапустите Nginx после внесения изменений.

Описание параметров#

| Параметр | Назначение |

|---|---|

ssl_certificate | Сертификат сервера, используемый для HTTPS. |

ssl_certificate_key | Закрытый ключ сервера. |

ssl_client_certificate | Корневой сертификат CA для проверки клиентских сертификатов. |

ssl_verify_client on | Включение обязательной проверки клиентских сертификатов. |

ssl_verify_depth | Максимальная глубина цепочки проверки сертификатов клиента. |

ssl_session_timeout | Время жизни SSL-сессии. |

ssl_protocols | Разрешённые версии TLS. |

proxy_set_header X-SSL-Client-* | Передача информации о клиентском сертификате на backend. |

- Разместите серверные сертификаты (

.pemи ключ) и корневой CA (ca-bundle.crt) в удобной директории, напримерcerts/. - Путь к сертификатам укажите в конфигурации Nginx.

Шаг 2. Создание провайдера mTLS#

- Перейдите в кабинет администратора → вкладка Настройки.

💡 Чтобы создать способ входа для организации, откройте кабинет организации. Если способ входа нужен для конкретного приложения, откройте настройки этого приложения.

- Найдите блок Способы входа и нажмите Настроить.

- В открывшемся окне нажмите кнопку Создать

.

. - Откроется окно со списком шаблонов.

- Выберите шаблон mTLS.

-

Заполните форму создания:

Основная информация

- Имя — Название, которое увидят пользователи.

- Описание (опционально) — Краткое описание.

- Логотип (опционально) — Можно загрузить свою иконку, или будет использована стандартная.

Дополнительные настройки

- Публичный способ входа — Включите, чтобы этот способ входа можно было добавить в профиль пользователя в качестве идентификатора внешнего сервиса.

- Публичность — Настройте уровень публичности по умолчанию для идентификатора внешнего сервиса в профиле пользователя.

-

Нажмите Создать.

После успешного создания новый способ входа появится в общем списке провайдеров.

Шаг 3. Добавление провайдера mTLS на виджет#

Чтобы пользователи увидели кнопку mTLS на форме авторизации, нужно активировать эту функцию в настройках виджета:

- В общем списке провайдеров найдите созданный способ входа.

- Включите переключатель на панели с провайдером.

Проверка: После сохранения откройте форму входа в тестовом приложении. На виджете должна появиться новая кнопка с логотипом mTLS.

Привязка клиентского сертификата для пользователей Trusted.ID#

📌 Инструкция предназначена для пользователей, которым необходимо выполнить вход в систему через mTLS.

Шаг 1. Установка клиентского сертификата в браузере#

Перед установкой убедитесь, что у вас есть файл сертификата в формате .p12 или .pfx.

Этот файл должен содержать:

- ваш персональный сертификат,

- закрытый ключ,

- и цепочку доверия (если требуется).

Установка в Google Chrome / Microsoft Edge#

- Откройте браузер Chrome или Edge.

- Перейдите в Настройки → Конфиденциальность и безопасность.

- Найдите раздел Безопасность.

- Нажмите Управление сертификатами.

- Перейдите на вкладку Личное / Ваши сертификаты.

- Нажмите Импорт....

- В мастере импорта нажмите Далее.

- Нажмите Обзор и выберите ваш файл

.p12или.pfx. - Введите пароль, который вы получили с сертификатом.

- Выберите Поместить все сертификаты в следующее хранилище.

- Нажмите Обзор и выберите Личное.

- Нажмите Далее → Готово.

- При появлении предупреждения безопасности нажмите Да.

После успешной установки сертификат появится в списке на вкладке Личное / Ваши сертификаты.

Установка в Mozilla Firefox#

- Откройте меню Firefox → Настройки

- Перейдите в раздел Приватность и защита

- Прокрутите вниз до Сертификаты

- Нажмите Показать сертификаты...

- Перейдите на вкладку Ваши сертификаты

- Нажмите Импорт...

- Выберите ваш файл

.p12или.pfx - Введите пароль к сертификату

- Нажмите OK

После успешной установки сертификат появится в списке на вкладке Ваши сертификаты.

⚠️ Сертификаты нужно устанавливать только на доверенные устройства и строго следить за сохранностью пароля.

💡 После установки сертификата, при входе через mTLS, браузер автоматически предложит выбрать соответствующий сертификат для аутентификации.

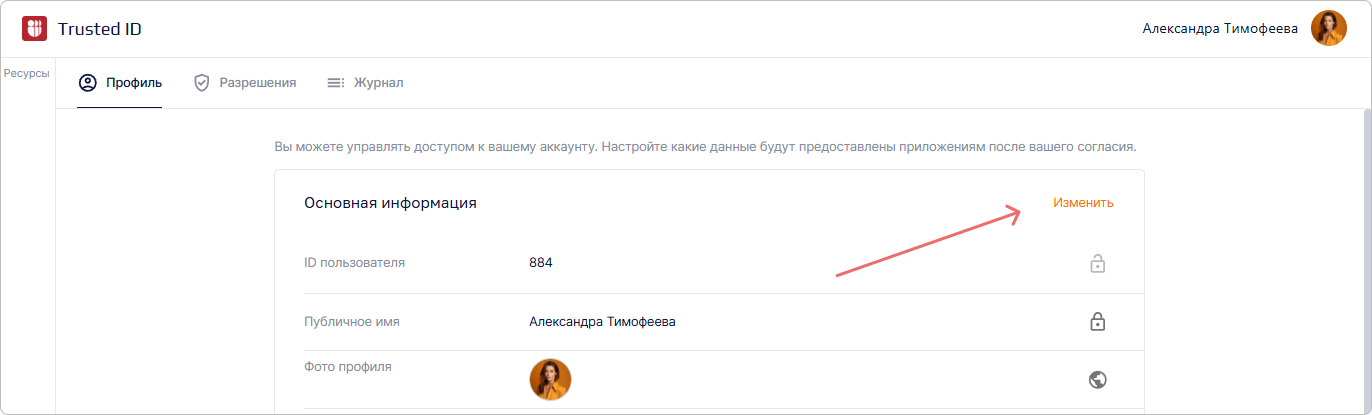

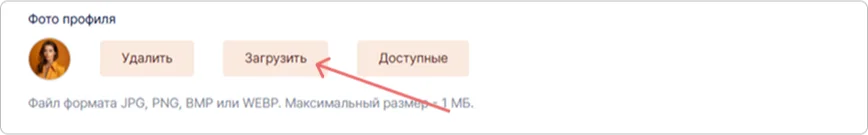

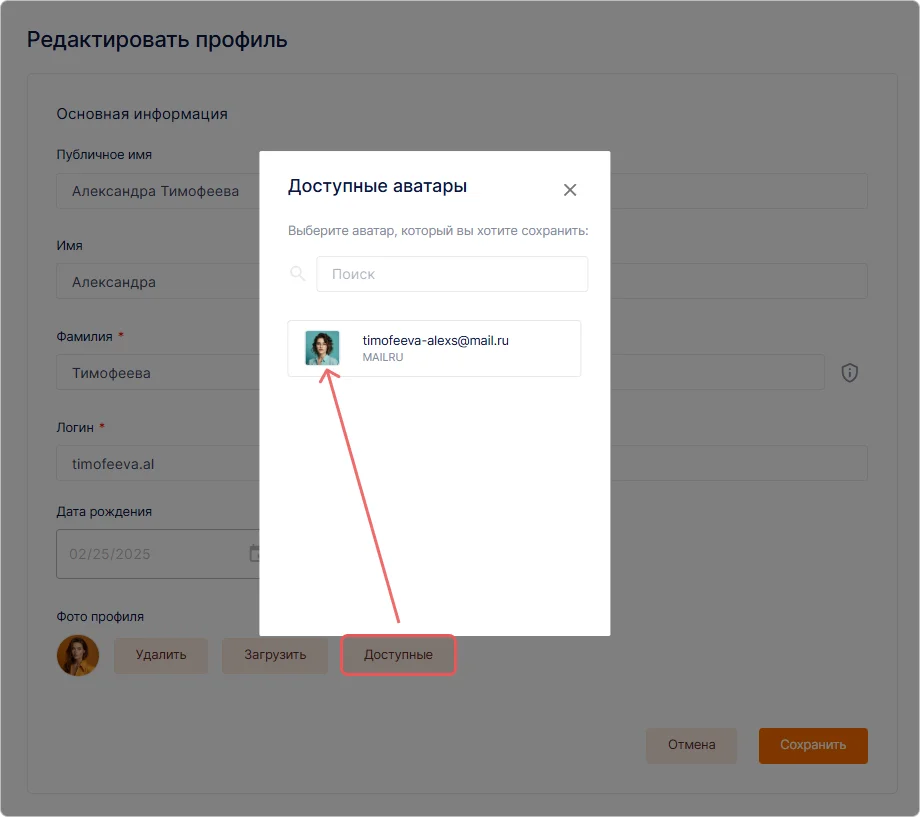

Шаг 2. Добавление идентификатора в профиль#

- Перейдите в свой Профиль.

-

Нажмите Добавить в блоке Идентификаторы.

-

В открывшемся окне выберите способ входа mTLS.

-

Выберите ранее установленный сертификат.

💡 Совет: Если идентификатор уже привязан к другому пользователю, необходимо удалить его из профиля этого пользователя, а затем привязать на новом аккаунте.

Шаг 3. Проверка#

- Перейдите на страницу входа с включенным способом входа mTLS.

-

Выберите иконку способа входа mTLS.

-

Первый вход: система может запросить выбор клиентского сертификата.

- Повторные входы: аутентификация выполняется автоматически с использованием ранее выбранного сертификата.

Смотрите также#

- Общее руководство по настройке способов входа — обзор всех доступных методов аутентификации.

- Личный профиль пользователя — как добавлять и удалять другие идентификаторы.